是一款密碼破解工具

搭配它的cp Jhonny GUI(使用者)界面

可以讓他們美美der

感覺不像想像中的解密碼,比較像解密文的感覺

因為網路上Johnny的資料比較少,這次先不和Johnny一起用,之後研究清楚後再補上XD

這邊是用字典模式下去crak

打開John

首先,取得一份密文

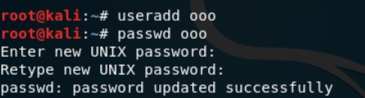

用 useradd ooo && passwd ooo 新增使用者和密碼

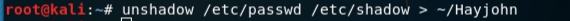

再把它們用 unshadow /etc/passwd /etc/shadow > 檔案位置名稱 合併

有人說因為John很古老,過去他們是同一個檔案後來因為安全的問題把使用者(passwd唯獨)和密碼(shadow只能被root碰)分開儲存,所以要多加這個合併動作

合併完後看一下裡面有什麼

格式: $id$演算法$salt$密文

看看開頭字串有對應哪一個演算法

$1 = MD5 hashing algorithm.

$2 =Blowfish Algorithm is in use.

$2a=eksblowfish Algorithm

$5 =SHA-256 Algorithm

$6 =SHA-512 Algorithm

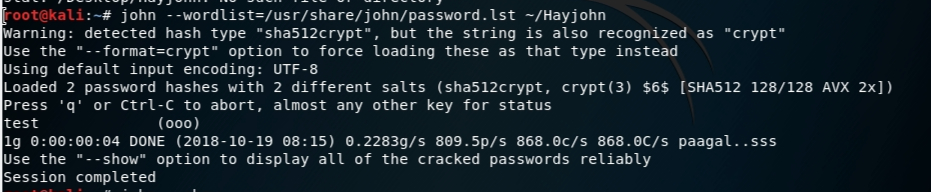

用john內建字典去crackjohn --wordlist=/usr/share/john/password.lst 檔案位置名稱

裡面說知道hash是sha256

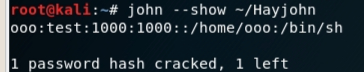

抓到ooo使用者的密碼是test

用下面的指令顯示出結果john --show 檔案位置名稱

參考資料:

https://www.binarytides.com/cracking-linux-password-with-john-the-ripper-tutorial/

https://security.stackexchange.com/questions/39198/why-is-unshadowing-needed

https://www.cma.edu.tw/journal/74files/%E4%B8%AD%E6%96%87%E6%91%98%E8%A6%81/7%E6%BB%B2%E9%80%8F%E6%94%BB%E6%93%8A%E6%B5%81%E7%A8%8B%E7%A0%94%E7%A9%B6.pdf

https://www.slashroot.in/how-are-passwords-stored-linux-understanding-hashing-shadow-utils